Merakiの構成について

解決済み- RSS フィードを購読する

- トピックを新着としてマーク

- トピックを既読としてマーク

- このトピックを現在のユーザーにフロートします

- ブックマーク

- 購読

- ミュート

- 印刷用ページ

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

Merakiの構成について

お世話になります。

Meraki Go ルータ&ファイアウォール機能搭載 セキュリティゲートウェイ

Meraki Go スイッチングハブ 8ポート PoE給電対応

Meraki Go Wi-Fiアクセスポイント 屋内用

の標準構成に対して、ルーターに御社上位機種ルーターまたは、他社製ルーターを

組み合わせた場合、及びスイッチングハブを他社製のものを割り込ませた場合の

クラウド制御等のデメリットがあればご教示ください。

システムにVPN接続を追加したく思っております。

よろしくお願いいたします。

解決済! 解決策の投稿を見る。

- ラベル:

-

meraki go

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

この度はフォーラムへの投稿有難うございました。また、レスが遅れてすみません。

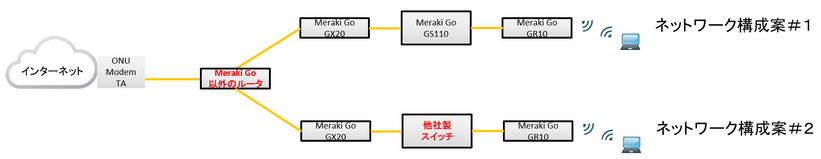

頂いた内容から、Meraki Go を含んだ構成を2つ、作成してみました。ご投稿の構成と合致しているか、自信ないですが…。構成が上記内容と思って、レスします。

構成案#1、構成案#2共通での、デメリット

・他社製品(Meraki Go シリーズ以外)がネットワーク上にあるので、一元管理が出来ない

・Meraki Go GX20以外のゲートウェイ(ルータ、F/W)を外側でご使用いただくため、機種やその機種の持つ機能によっては、クラウドへの通信が遮断される場合があります。

Meraki Goデバイスはセキュアなトンネルを経由してCisco Meraki Go クラウドと通信できる必要があります。このトンネルは、管理トラフィックとレポート トラフィックを双方向で通過させるためにCisco MerakiデバイスとMeraki Goクラウドの間に作成されます。Meraki GoデバイスとMeraki Goクラウドの間の経路にファイアウォールまたはゲートウェイが存在する場合、セキュア トンネルが機能するために、ファイアウォール経由のアウトバウンド トラフィックが特定のプロトコルおよびポート番号で許可される必要があります。

その場合、 Cisco Meraki GX20 が Meraki クラウドとの通信に必要なポート()を閉じ ていないか確認し、必要に応じて開ける必要があります。 ※キャリアからのレンタルルータ等の利用であれば、ほぼ、影響はないですが…。

構成案#2での、デメリット

・他社製スイッチを挟んだ場合、スイッチ配下で複数の端末が接続していても、GX20としては、他社製スイッチが繋がっているポートにGR10を含む複数の端末が繋がっているという形にしか見ることが出来ません。

システムにVPN接続を追加ということですが、

構築を計画されているものが、VPNのHUB側なのか、Edge側なのか、クライアントVPNなのかサイトtoサイト VPNなのか(その場合、どこにVPN終端を設けるのか…)等で、VPNの可否も含めて状況が変わります。フォーラム投稿では、何とも言えないです。にすみません。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

この度はフォーラムへの投稿有難うございました。また、レスが遅れてすみません。

頂いた内容から、Meraki Go を含んだ構成を2つ、作成してみました。ご投稿の構成と合致しているか、自信ないですが…。構成が上記内容と思って、レスします。

構成案#1、構成案#2共通での、デメリット

・他社製品(Meraki Go シリーズ以外)がネットワーク上にあるので、一元管理が出来ない

・Meraki Go GX20以外のゲートウェイ(ルータ、F/W)を外側でご使用いただくため、機種やその機種の持つ機能によっては、クラウドへの通信が遮断される場合があります。

Meraki Goデバイスはセキュアなトンネルを経由してCisco Meraki Go クラウドと通信できる必要があります。このトンネルは、管理トラフィックとレポート トラフィックを双方向で通過させるためにCisco MerakiデバイスとMeraki Goクラウドの間に作成されます。Meraki GoデバイスとMeraki Goクラウドの間の経路にファイアウォールまたはゲートウェイが存在する場合、セキュア トンネルが機能するために、ファイアウォール経由のアウトバウンド トラフィックが特定のプロトコルおよびポート番号で許可される必要があります。

その場合、 Cisco Meraki GX20 が Meraki クラウドとの通信に必要なポート()を閉じ ていないか確認し、必要に応じて開ける必要があります。 ※キャリアからのレンタルルータ等の利用であれば、ほぼ、影響はないですが…。

構成案#2での、デメリット

・他社製スイッチを挟んだ場合、スイッチ配下で複数の端末が接続していても、GX20としては、他社製スイッチが繋がっているポートにGR10を含む複数の端末が繋がっているという形にしか見ることが出来ません。

システムにVPN接続を追加ということですが、

構築を計画されているものが、VPNのHUB側なのか、Edge側なのか、クライアントVPNなのかサイトtoサイト VPNなのか(その場合、どこにVPN終端を設けるのか…)等で、VPNの可否も含めて状況が変わります。フォーラム投稿では、何とも言えないです。にすみません。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

ご回答有り難うございます。

#1の構成を予定しております。

メッシュでの接続可能台数の上限はありますでしょうか。

接続保証台数等も、あればご教示頂ければ幸甚に存じます。

また端末の接続許容台数は、単純にAPの台数×25で想定してよろしいでしょうか。

よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

質問が分かりにくかったので再度送信いたします。

APの追加台数という意味です。

(接続保証台数は、例えば50台までは実績があり問題なく動作する等)

よろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

再度のフォーラムへのご投稿、有難うございます。

Meraki Go 機器の台数は、有線接続、Mesh接続に関わらず、1アカウント(Organization)毎に

Meraki Go機種で登録数の上限が設定されています。

・GRアクセスポイント機器であれば、屋内型、屋外型 合計で上限20台まで登録可能です。

・GSネットワークスイッチ機器は、どの機種をお使いいただいても、上限台数の制限はございません。

・GXセキュリティゲートウェイ機器は、インターネットのゲートウェイに使用するため、1アカウントで1台のみ登録可能です。

Mesh接続は、いわゆるUplinkを無線LANでアクセスポイント同士で無線通信で幹線を構成、更に端末も無線通信する状況ですので、最大登録台数20台のアクセスポイントのMesh接続は、無線周波数chの干渉の観点から現実的ではないと思います。アクセスポイントは可能な限り、ネットワークスイッチに有線で収容しご利用いただく構成をお勧めします。※各社によってMesh接続の定義が異なるため、ご検討いただいている構成を言及していないかもしれません。ここで言及している構成はこんな感じです。

<ルータ>--(有線LAN)--<スイッチ>--(有線LAN)--<アクセスポイント>--(無線Mesh接続)--<アクセスポイント>--(無線LAN)--<スマホorパソコン>

もし、ディージーチェン(数珠つなぎ)のような構成でMesh接続で延伸させることを検討されているのであれば、

電波環境はもちろん、通信の遅延によるタイムアウトや再送でパフォーマンスが著しく劣化する可能性がありますので、最大2段までを推奨しています。下の構成はディジーチェーン構成例

<ルータ>--(有線LAN)--<スイッチ>--(有線LAN)--<アクセスポイント>--(無線Mesh接続)--<アクセスポイント>--(無線Mesh接続)--<アクセスポイント>--(無線LAN)--<スマホorパソコン>

1アカウント(Organization)当たりの端末数上限目安は、Meshを含めてネットワーク構成や端末へのアドレスの払出方法、幹線インターネットの速度がどれぐらいか、どのような通信を実施するのか、環境によって変わるので、言及できません。基本的にスモールビジネス用途でのネットワーク利用を想定しているMeraki Go ですので、1台のアクセスポイント単体での稼働で、25名(2台持ちで50台程度)を上限目安としております。2台、3台のアクセスポイントを追加いただいたとしても、倍数で端末数増加を許容できるとはいえない状況です。明確なご回答が出来ず申し訳ございません。

もし、アクセスポイント20台の構成や端末数が200台を超えるネットワークを検討されているのであれば、なんとなくスモールビジネスのネットワーク構成ではないように思いますので、運用管理の観点からも、Meraki Enterprise 製品のご利用をお勧めしたいです。

https://www.cisco.com/c/m/ja_jp/meraki.html

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

ご返信有り難うございます。

スイッチングハブによるスター配線の件、承知いたしました。

1アカウント(Organization)の登録台数につきましてお尋ねします。

例えばビルの1F 1アカウント 20台、2F 別のアカウントで20台という構成は可能でしょうか、

どうぞよろしくお願いいたします。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

Meraki Go の設定、およびネットワーク構成的には構築可能ですが、40台のアクセスポイントの設置は、建物の構造によっては無線電波環境が頻繁に干渉し、速度遅延等が発生する可能性があります。

階跨ぎおよびフロア内で、電波がどれくらい到達するか、調査いただき、無線周波数の干渉が出来る限り発生しないようにする必要があると思います。

アクセスポイントの設置場所設計を最適に実施し、各アクセスポイントの電波chの固定の検討や、過度に干渉しないよう出力調整して利用する事をお勧めします。

想定するに、中小企業向けのMeraki Go の規模を超えていそうな感じですので、エンタープライズ版Merakiや、Aironet も併せてご検討いただければと思います。

- 新着としてマーク

- ブックマーク

- 購読

- ミュート

- RSS フィードを購読する

- ハイライト

- 印刷

- 不適切なコンテンツを報告

ご教示頂きまして有り難うございました。

鉄筋コンクリート2階建ての施設において、部屋の開口部(窓、ベランダ等)の方向を考慮の上アカウントを分けて登録し、干渉しそうな場所は天井裏に設置する等してAアカウント 20台 Bアカウント 19台の構成で運用に成功いしたしました。エリア全域で150~300Mbps(IEEE 802.11 n/ac)で通信出来ており快適な環境となっています。

参考までにご報告申し上げます。